في عصرنا الرقمي الذي أصبحت فيه الأنظمة الحاسوبية جزءًا أساسيًا من البنية التحتية لكل شيء تقريبًا، يزداد التهديد الذي تمثله الهجمات الإلكترونية يومًا بعد يوم. بين محاولات اختراق كلمات المرور، وهجمات القوة الغاشمة (Brute Force Attacks)، تتعرض الخوادم باستمرار لمحاولات اختراق قد تُسبب أضرارًا كبيرة إذا لم يتم التعامل معها بفعالية. هنا يأتي دور Fail2Ban كأداة قوية وبسيطة لتعزيز أمان الخوادم.

ما هو Fail2Ban؟

Fail2Ban هو برنامج أمني مفتوح المصدر مكتوب بلغة Python، يُستخدم لمنع محاولات الاختراق غير المرغوب فيها على الخوادم والسيرفرات. يعتمد Fail2Ban على قراءة سجلات النظام (Log Files) وتحليلها لاكتشاف الأنشطة المشبوهة، مثل المحاولات المتكررة لتسجيل الدخول باستخدام كلمات مرور خاطئة. وعند اكتشاف هذه الأنشطة، يقوم باتخاذ إجراء فوري لمنع المهاجم.

كيف يعمل Fail2Ban؟

- مراقبة السجلات: Fail2Ban يعتمد على قراءة ملفات السجلات الخاصة بالخادم (مثل ملفات سجلات SSH أو سجلات خدمات الويب) وتحليلها باستمرار. يتم تحديد الأنشطة المشبوهة من خلال أنماط معينة يتم تعريفها مسبقًا.

- تحديد الأنماط المشبوهة: يحتوي Fail2Ban على ملفات إعدادات تُسمى Filters، وهي ملفات نصية تشرح الأنماط التي يجب البحث عنها في السجلات. على سبيل المثال، يمكن إعداد Fail2Ban للتعرف على محاولات تسجيل الدخول الفاشلة المتكررة أو المحاولات المتعددة للوصول إلى ملفات معينة.

- اتخاذ الإجراءات: بمجرد اكتشاف نشاط مشبوه على السيرفر، يقوم Fail2Ban باتخاذ إجراء محدد، غالبًا ما يكون حظر عنوان IP المهاجم باستخدام جدار الحماية (Firewall). هذا الحظر يمكن أن يكون مؤقتًا أو دائمًا، حسب الإعدادات.

لماذا تحتاج إلى Fail2Ban؟

- حماية تلقائية: Fail2Ban يعمل بشكل مستمر دون الحاجة إلى تدخل يدوي. بمجرد اكتشاف نشاط مريب، يتم اتخاذ الإجراء فورًا.

- المرونة والتخصيص: يمكن إعداد Fail2Ban ليعمل مع أي خدمة تقريبًا تعتمد على ملفات السجلات، مثل SSH، Apache، Nginx، وحتى خدمات البريد الإلكتروني.

- تقليل المخاطر الأمنية: Fail2Ban يقلل بشكل كبير من احتمالية نجاح الهجمات الآلية مثل القوة الغاشمة، مما يجعل الخادم أقل عرضة للاختراق.

المكونات الرئيسية لـ Fail2Ban

- الخدمة (Service): Fail2Ban يعمل كخدمة نظام تُدير عملية المراقبة والحظر.

- المرشحات (Filters): الملفات التي تحتوي على الأنماط التي يبحث عنها Fail2Ban في السجلات.

- الإعدادات (Configuration Files): الملفات التي تحدد كيفية استجابة Fail2Ban عند اكتشاف تهديد. يمكن ضبطها لتحديد مدة الحظر، والخدمات التي يجب مراقبتها، وغيرها.

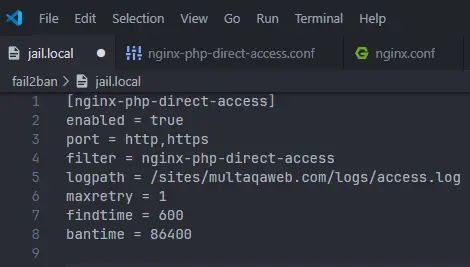

- قواعد الحظر (Jails): كل خدمة أو حالة يتم مراقبتها بواسطة Fail2Ban تُسمى “Jail”. تحتوي كل Jail على إعدادات خاصة بها مثل ملف السجل الذي يتم مراقبته، والمرشح المستخدم، وطريقة الحظر.

كيفية تثبيت Fail2Ban

بعد أن تعرفنا على أهمية Fail2Ban وكيف يعمل، سننتقل الآن إلى الجانب العملي. سنستعرض خطوات تثبيت هذه الأداة على أنظمة Linux المختلفة، بالإضافة إلى كيفية إعدادها وضبطها لتوفير الحماية المثلى للخادم.

1. تحديث النظام

قبل تثبيت أي برنامج جديد، من الأفضل دائمًا تحديث النظام للتأكد من حصولك على أحدث الإصدارات من الحزم. نفّذ الأمر التالي باستخدام sudo:

sudo apt update && sudo apt upgrade -y

2. تثبيت Fail2Ban

على معظم توزيعات لينكس، يمكن تثبيت Fail2Ban باستخدام مدير الحزم الخاص بالتوزيعة:

- على توزيعات Debian و Ubuntu:

-

sudo apt install fail2ban -y - على توزيعات CentOS وRed Hat:

- أولًا، تأكد من تمكين مستودعات EPEL:

-

sudo yum install epel-release -y - ثم قم بتثبيت Fail2Ban:

-

sudo yum install fail2ban -y

3. التحقق من التثبيت

تأكد من تثبيت Fail2Ban بنجاح عن طريق التحقق من الإصدار:

fail2ban-client --version

تكوين وإعداد Fail2Ban

1. ملفات الإعدادات الأساسية

جميع إعدادات Fail2Ban يتم تخزينها في دليل /etc/fail2ban. يحتوي هذا الدليل على ملفات إعدادات رئيسية:

jail.conf: يحتوي على الإعدادات الافتراضية، ولكن لا يُنصح بتعديله مباشرة.jail.local: النسخة المخصصة من إعداداتjail.conf، ويُفضل إجراء التعديلات هنا.

لإنشاء نسخة مخصصة من الإعدادات:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

2. إعداد الخدمات المراد حمايتها

في ملف jail.local، يمكنك تمكين حماية خدمات معينة مثل SSH، Apache، أو أي خدمة أخرى. افتح الملف باستخدام محرر النصوص المفضل لديك:

sudo nano /etc/fail2ban/jail.local

- تمكين حماية SSH: ابحث عن القسم الخاص بـ SSH واضبط الإعدادات كما يلي:

[sshd] enabled = true port = ssh logpath = /var/log/auth.log maxretry = 5enabled: لتفعيل حماية الخدمة.port: المنفذ الذي تعمل عليه الخدمة.logpath: مسار ملف السجل الذي سيتم تحليله.maxretry: عدد المحاولات الفاشلة المسموح بها قبل الحظر.

3. ضبط إعدادات الحظر العامة

في نفس الملف (jail.local)، يمكنك تعديل الإعدادات العامة التي تنطبق على جميع الخدمات:

- مدة الحظر (bantime): تحدد المدة التي يتم خلالها حظر المهاجم (بالثواني). المثال التالي يحظر المهاجم لمدة 10 دقائق:

bantime = 600 - عدد المحاولات المسموح بها (maxretry): تحدد الحد الأقصى لعدد المحاولات الفاشلة قبل الحظر:

maxretry = 5 - نافذة المحاولات (findtime): تحدد الفترة الزمنية التي يتم فيها احتساب المحاولات الفاشلة:

findtime = 600

4. تفعيل الخدمة وتشغيلها

بعد الانتهاء من الإعدادات، قم بتفعيل وتشغيل خدمة Fail2Ban:

sudo systemctl enable fail2ban

sudo systemctl start fail2ban

5. التحقق من الحالة

يمكنك التأكد من أن Fail2Ban يعمل بشكل صحيح عبر الأمر التالي:

sudo fail2ban-client status

ستظهر قائمة بالخدمات (Jails) التي يتم حمايتها. للحصول على تفاصيل حول خدمة معينة، استخدم:

sudo fail2ban-client status sshd

اختبار Fail2Ban

لاختبار Fail2Ban، يمكنك محاولة تسجيل الدخول إلى الخادم باستخدام كلمة مرور خاطئة عدة مرات من عنوان IP معين. بمجرد تجاوز عدد المحاولات المسموح به، سيتم حظر عنوان IP تلقائيًا.

إدارة الحظر

إلغاء حظر عنوان IP معين:

إذا تم حظر عنوان IP بشكل خاطئ، يمكنك إزالته من قائمة الحظر باستخدام:

sudo fail2ban-client unban IP_ADDRESS

إضافة قائمة بيضاء:

لتجنب حظر عناوين IP موثوقة، يمكنك إضافتها إلى القائمة البيضاء في ملف jail.local:

ignoreip = 127.0.0.1 192.168.1.1

خاتمة

يُعد Fail2Ban أداة فعالة لتعزيز أمان الخوادم بفضل قدرته على منع الهجمات تلقائيًا وبشكل دقيق. من خلال إعداداته المرنة وسهولة استخدامه، يمكن لأي مسؤول نظام تقليل المخاطر الأمنية وحماية بياناته من التهديدات الشائعة. ننصح بتجربة الأداة ومراجعة الإعدادات بشكل دوري لضمان تحديثها بما يتناسب مع الاحتياجات الأمنية للخادم.